PFsense e snort

Bem, então, após a instalação concluída e tendo seu PFSense devidamente configurado, vamos aprender a habilitar o Snort nele!

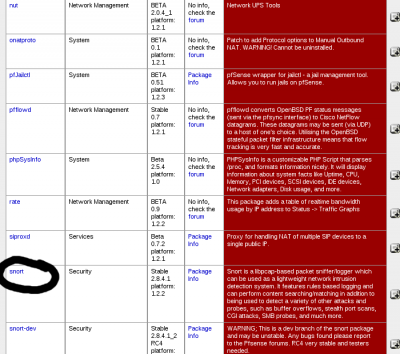

Clique no botão ao lado, com um sinal de mais "+", para instalar o Snort.

Uma observação importante é que vamos instalar o "snort" e não o "snort-dev".

Note também que na descrição do snort-dev temos um "WARNING", isso não é bom... o snort-dev ainda é um pacote instável com vários BUGS, então não vamos instalar ele, que é apenas um complemento.

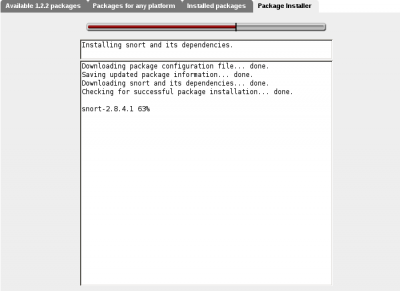

Após clicar no botão "+" ao lado da descrição, o software Snort será instalado e você estará numa tela desse tipo:

Ele irá instalar algumas dependências e o MySQL, aguarde até aparecer a mensagem:

"Installation completed. Please check to make sure that the package is configured from the respective menu then start the package."

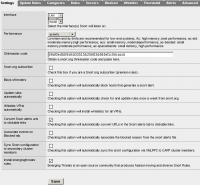

Clique na opção "snort" do menu "services" e você irá visualizar essa tela: Preste atenção nas opções e marque as que você utilizará na aba "Settings".

Opções interessantes nessa aba são:

Antes de configurarmos as regras por modo visual, vamos baixar as regras do site e colocar no servidor!

O diretório usado pelo PFSense no BSD foi: /usr/local/etc/snort/

Faça o download das regras no site do Snort, copie o arquivo para o diretório citado a cima e agora descompacte usando:

# mkdir /usr/local/etc/snort/regras

# cp snortrules-snapshot-CURRENT.tar.gz /usr/local/etc/snort/regras

# cd /usr/local/etc/snort

# rm -rf rules

# cd regras

# tar -zxvf snortrules-snapshot-CURRENT.tar.gz

# cp rules ../

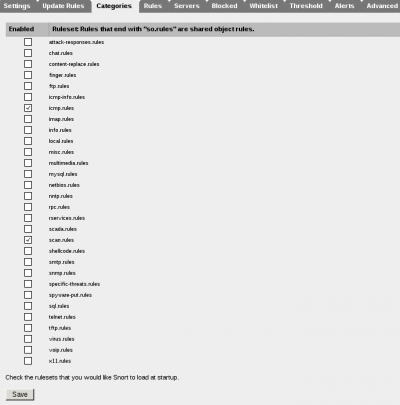

Para testar, vamos marcar icmp.rules e scan.rules: Clique em "SAVE".

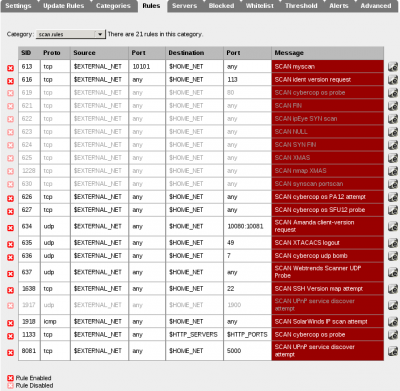

Agora vamos editar as RULES(Regras). Não iremos alterar nada em icmp.rules porque todas as regras já são bem definidas, porém vamos alterar as regras de scan, ou melhor, apenas habilitá-las. Em Category selecione scan.rules e clique na aba RULES: Vamos habilitar as duas opções da regra scan.rules, que tem a seguinte mensagem:

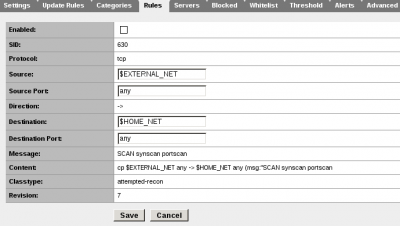

Basta observar a coluna MESSAGE, clique na primeira (SCAN synscan portscan), então clique no botão ao lado com um "E" e você irá para essa tela: Em "ENABLED", dê um clique para habilitar essa regra e depois clique em SAVE. No no topo da página aparecerá essa mensagem:

The Snort rule configuration has been changed. You must apply the changes in order for them to take effect.

Ao lado terá um botão "Apply Changes", clique nele para aplicar realmente a regra editada (habilitada).

Faça o mesmo em "SCAN nmap XMAS" para habilitá-la também.

ACESSANDO E INSTALANDO OS PACKAGES

Bem, no menu "SYSTEM" escolha a opção "PACKAGES" (System > Packages), então você verá os pacotes disponíveis para download e instalação, entre eles, na versão 1.2.2 do PFSense, temos o Snort e o Snort-DEV, observe na imagem:Clique no botão ao lado, com um sinal de mais "+", para instalar o Snort.

Uma observação importante é que vamos instalar o "snort" e não o "snort-dev".

Note também que na descrição do snort-dev temos um "WARNING", isso não é bom... o snort-dev ainda é um pacote instável com vários BUGS, então não vamos instalar ele, que é apenas um complemento.

Após clicar no botão "+" ao lado da descrição, o software Snort será instalado e você estará numa tela desse tipo:

Ele irá instalar algumas dependências e o MySQL, aguarde até aparecer a mensagem:

"Installation completed. Please check to make sure that the package is configured from the respective menu then start the package."

SETTINGS, CATEGORIES E RULES

OPÇÃO SETTINGS

Agora clique em qualquer outro menu que a página será atualizada e você verá no menu "SERVICES" a opção "Snort", ou seja, a instalação obteve sucesso!Clique na opção "snort" do menu "services" e você irá visualizar essa tela: Preste atenção nas opções e marque as que você utilizará na aba "Settings".

Opções interessantes nessa aba são:

- Block offenders - Irá bloquear os "ofensores" que forem pegos e são exibidos na aba "ALERTS";

- Update rules automatically - Irá realizar atualizações automáticas das regras do Snort.

Antes de configurarmos as regras por modo visual, vamos baixar as regras do site e colocar no servidor!

O diretório usado pelo PFSense no BSD foi: /usr/local/etc/snort/

Faça o download das regras no site do Snort, copie o arquivo para o diretório citado a cima e agora descompacte usando:

# mkdir /usr/local/etc/snort/regras

# cp snortrules-snapshot-CURRENT.tar.gz /usr/local/etc/snort/regras

# cd /usr/local/etc/snort

# rm -rf rules

# cd regras

# tar -zxvf snortrules-snapshot-CURRENT.tar.gz

# cp rules ../

OPÇÃO CATEGORIES E RULES

Então vamos para "Categories" selecionar as regras que queremos utilizar!Para testar, vamos marcar icmp.rules e scan.rules: Clique em "SAVE".

Agora vamos editar as RULES(Regras). Não iremos alterar nada em icmp.rules porque todas as regras já são bem definidas, porém vamos alterar as regras de scan, ou melhor, apenas habilitá-las. Em Category selecione scan.rules e clique na aba RULES: Vamos habilitar as duas opções da regra scan.rules, que tem a seguinte mensagem:

- SCAN synscan portscan

- SCAN nmap XMAS

Basta observar a coluna MESSAGE, clique na primeira (SCAN synscan portscan), então clique no botão ao lado com um "E" e você irá para essa tela: Em "ENABLED", dê um clique para habilitar essa regra e depois clique em SAVE. No no topo da página aparecerá essa mensagem:

The Snort rule configuration has been changed. You must apply the changes in order for them to take effect.

Ao lado terá um botão "Apply Changes", clique nele para aplicar realmente a regra editada (habilitada).

Faça o mesmo em "SCAN nmap XMAS" para habilitá-la também.

MONITORANDO E VERIFICANDO ERROS

Bem, agora vamos esperar e aguardar olhando no log, na aba "Alerts". No meu caso já detectei uma atividade suspeita, de acordo com minhas regras editadas:

Caso você queira limpar o log, clique no botão "Clear log".

Bem, agora sabemos que tudo está rodando certo! Ou não!?

Para ter certeza, vamos fazer o seguinte. Rode o snort com um simples:

# /usr/local/etc/rc.d/snort.sh

Caso dê algum erro do tipo:

snort[12994]: FATAL ERROR: Dynamic detection lib /usr/local/lib/snort/dynamicrules//lib_sfdynamic_example_rule.so 1.0 isn't compatible with the current dynamic engine library /usr/local/lib/snort/dynamicengine/libsf_engine.so 1.10. The dynamic detection lib is compiled with an older version of the dynamic engine.

Apenas remova essa lib usando:

# rm /usr/local/lib/snort/dynamicrules/lib_sfdynamic_example_rule.so

Em caso de outro erro relacionado ao diretório "dynamicengine", este é causado porque no arquivo de configuração do Snort, o "snort.conf", diz que um dos diretórios das libs é o /usr/local/lib/snort/dynamicengine/, porém lá no arquivo temos:

/usr/local/lib/snort_dynamicengine/

Então ajuste isso de maneira simples, apagando o "_" (underline) e colocando "/" (barra).

Até a próxima. :)

Bem, agora sabemos que tudo está rodando certo! Ou não!?

Para ter certeza, vamos fazer o seguinte. Rode o snort com um simples:

# /usr/local/etc/rc.d/snort.sh

Caso dê algum erro do tipo:

snort[12994]: FATAL ERROR: Dynamic detection lib /usr/local/lib/snort/dynamicrules//lib_sfdynamic_example_rule.so 1.0 isn't compatible with the current dynamic engine library /usr/local/lib/snort/dynamicengine/libsf_engine.so 1.10. The dynamic detection lib is compiled with an older version of the dynamic engine.

Apenas remova essa lib usando:

# rm /usr/local/lib/snort/dynamicrules/lib_sfdynamic_example_rule.so

Em caso de outro erro relacionado ao diretório "dynamicengine", este é causado porque no arquivo de configuração do Snort, o "snort.conf", diz que um dos diretórios das libs é o /usr/local/lib/snort/dynamicengine/, porém lá no arquivo temos:

/usr/local/lib/snort_dynamicengine/

Então ajuste isso de maneira simples, apagando o "_" (underline) e colocando "/" (barra).

Até a próxima. :)

Fonte https://www.vivaolinux.com.br/

Comentários